Veilige gegevensopslag in de cloud is mogelijk … zeker weten

Bijgedragen door De Noord-Amerikaanse redacteurs van DigiKey

2020-01-06

Gegevensopslag in de cloud wint steeds meer veld. Bedrijven kiezen voor cloudopslag omdat het een betaalbaar, disponibel, schaalbaar en betrouwbaar platform biedt waarmee ze snel meerdere omgevingen van resources kunnen voorzien. De drie cloud-opties — openbaar, privé en hybride — hebben elk hun eigen voordelen, evenals sterke en de zwakke punten wat betreft beveiliging.

Grote externe cloudproviders hebben de bandbreedte die nodig is voor een goede beveiliging, maar dat is niet het geval voor alle providers. Ongeacht het type cloudomgeving omvatten beveiligingsgaten insiderbedreigingen, gehackte accounts, ‘distributed denial of service’ (DDoS), wachtwoorden die als enige verdediging fungeren en de onontkoombare malware. De cloud is eenvoudig en dat is juist wat het zo kwetsbaar maakt voor allerlei kwaadwillige aanvallen. Bewaking, verificatie, registratieprocessen en evaluatie van netwerkverkeer voegen een extra beveiligingslaag toe waarmee we de meeste gevallen van cybermisbruik kunnen elimineren.

Krantenkoppen of veilige gegevensopslag?

Clouds hebben te maken gehad met de nodige beveiligingsrisico's. Microsoft, Dropbox, National Electoral Institute of Mexico, LinkedIn, Home Depot, Apple iCloud en Yahoo zijn allemaal slachtoffer van enkele van de ernstigste cloud-beveiligingsschendingen die we tot nu toe gekend hebben. Alleen al in 2019 werden er beveiligingslekken gevonden met betrekking tot ongeautoriseerde toegang tot gegevens, personeel, technologie en vendorprocessen. Behoud van inzetbaarheid en het minimaliseren van downtime zijn de verantwoordelijkheid van cloudproviders. De schuld ligt echter meestal bij alle betrokken partijen.

Het verscherpen van de beveiliging kan op verschillende manieren worden aangepakt. Hoewel elke cloudprovider een zekere mate van beveiliging biedt, moet deze worden aangevuld met extra maatregelen. Ook kunnen bedrijven die specialiseren in beveiligingsoplossingen worden ingehuurd om de bedrijfsbescherming te verbeteren. Zorg dat de server de juiste gegevens bevat, zodat afwijkingen echt kunnen worden gevonden. Integreer en breng alle cloudinformatie samen. Dit vereist permanente aandacht en verbeteringen. Analyseer hoe goed de bescherming is en breng zo nodig wijzigingen aan.

Zoek naar mogelijkheden voor een betere integratie. Uiteindelijk heb je meer geluk met end-to-end bescherming als je vanuit één console kunt werken die een uniform beeld biedt van alle gebruikte clouds. Gebruik een goed beveiligingsprogramma van derden om deze verschillende omgevingen samen te brengen. En vergeet niet: goedkoop is duurkoop. Als je een oplossing kiest omdat het de goedkoopste is, hoef je niet raar te kijken als de resultaten minder zijn.

Een overvloed aan beschikbare ontwikkelingsopties

Er zijn nu nieuwe en betere methoden om gegevens veilig op te slaan. Hier volgen enkele voorbeelden.

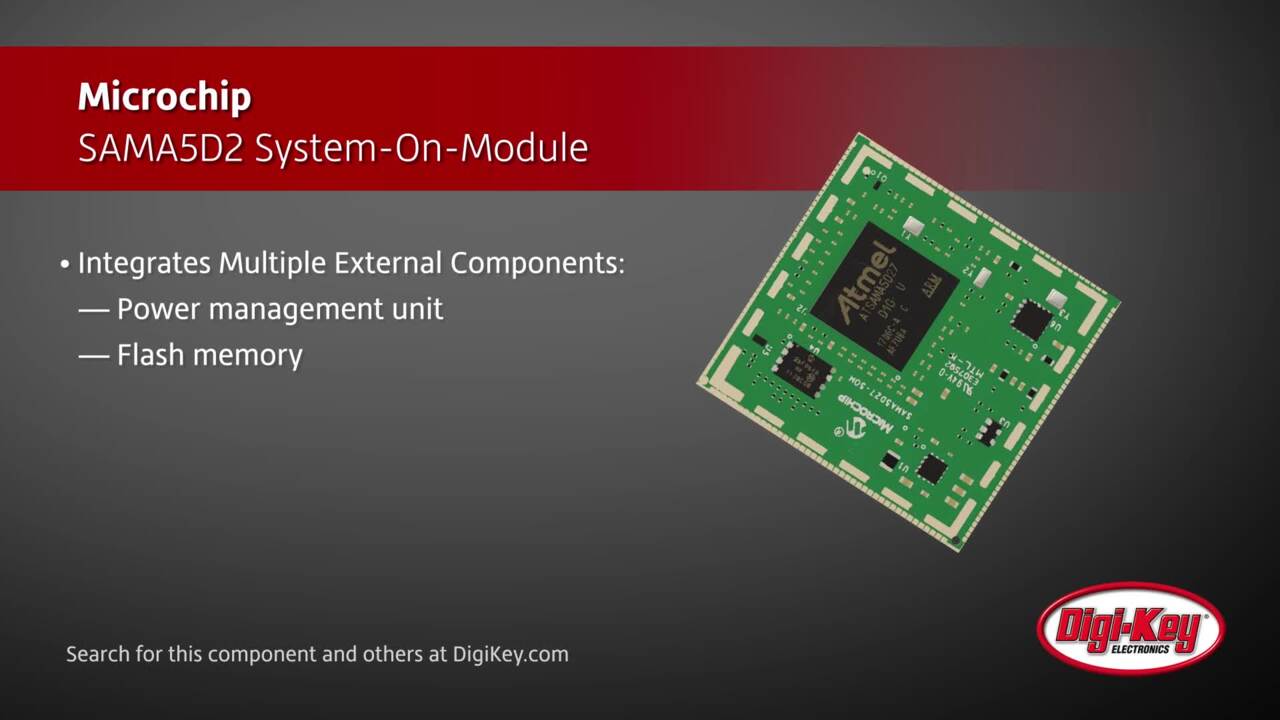

Het PIC-IoT WG ontwikkelingsbord van Microchip verbindt 16-bit PIC-toepassingen met de Google Cloud. De kaart, weergegeven in afbeelding 1, bestaat uit een PIC microcontroller (MCU), een Secure Element-IC en een gecertificeerde Wi-Fi netwerkcontroller. De oplossing elimineert beveiligingsproblemen die inherent zijn aan grote softwareframeworks en real-time besturingssystemen (RTOS).

Afbeelding 1: Ontwikkelaars kunnen met het PIC-IoT WG ontwikkelingsbord van Microchip veilige cloudconnectiviteit aan next-generation IoT-producten toevoegen. (Afbeelding bron: Microchip Technology)

Afbeelding 1: Ontwikkelaars kunnen met het PIC-IoT WG ontwikkelingsbord van Microchip veilige cloudconnectiviteit aan next-generation IoT-producten toevoegen. (Afbeelding bron: Microchip Technology)

Het PIC-IoT WG-bord maakt verbinding via een online portal. Eenvoudige instructies om die verbinding tot stand te brengen, zijn te vinden op www.PIC-IoT.com. Ontwerpers voegen met het ontwikkelingsbord cloud-connectiviteit toe aan next-generation producten via een online portal waarop ze met behulp van de populaire bedrijfseigen MPLAB Code Configurator (MCC) hun toepassingen kunnen ontwikkelen, debuggen en aanpassen. De kaart creëert een verbinding tussen een eXtreme Low-Power (XLP) PIC MCU met geïntegreerde kernonafhankelijke randapparatuur en een Secure Element om de zogenaamde 'root of trust' of vertrouwensbasis in hardware te beschermen. Het PIC-IoT WG-ontwikkelingsboard wordt ondersteund door de MPLAB X Integrated Development Environment (IDE) en het MCC rapid prototyping tool.

Veilige verificatie is essentieel in deze edge-to-cloud-omgeving. De op hardware gebaseerde 'root of trust' van het ATECC608A cryptografische authenticatie-component van Microchip, samen met een Google Cloud IoT Core van het Google Cloud Platform of AWS IoT, biedt die benodigde veilige verificatie (Afbeelding 2). Deze beveiliging wordt geleverd door een cryptografische coprocessor met veilige, op hardware gebaseerde sleutelopslag voor 16 sleutels. Het gebruik van de CryptoAuthoLib-bibliotheek biedt een agnostische MCU-keuze.

Afbeelding 2: Het ATECC608A cryptografische beveiligingscomponent van Microchip biedt beveiligde verificatie voor Google Cloud- en AWS IoT-platforms. (Afbeelding bron: Microchip Technology)

Afbeelding 2: Het ATECC608A cryptografische beveiligingscomponent van Microchip biedt beveiligde verificatie voor Google Cloud- en AWS IoT-platforms. (Afbeelding bron: Microchip Technology)

Certificaten worden geproduceerd in beveiligde Microchip-fabrieken die gebruikmaken van HSM-netwerken (Hardware Secure Module) in de ATECC608A. Het Secure Element maakt gebruik van het componentcertificaat en een random number generator (RNG), die de persoonlijke sleutel in het component in de fabriek genereert, zodat persoonlijke sleutels nooit worden blootgesteld aan de gebruiker, het productieproces of de software.

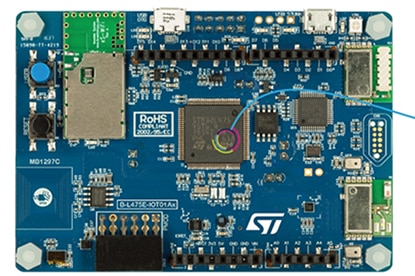

De high-connectivity STM32L4 IoT Discovery-kit van STMicroelectronics biedt ontwikkelaars van IoT-apparaten de mogelijkheid om snel een verbinding te creëren tussen hun systemen en cloudserviceproviders. Ontwerpers kunnen hierbij gebruikmaken van de X-CUBE-AWS-uitbreidingssoftware van ST om een snelle verbinding te maken met het IoT-platform van Amazon Web Services (AWS) en toegang te krijgen tot tools en services in de cloud, zoals apparaatbewaking en -controle, gegevensanalyse en machine learning.

Afbeelding 3: Met de STM32L4 IoT Discovery-kit van STMicroelectronics kunnen ontwikkelaars op een relatief eenvoudige manier hun systemen met cloudservices verbinden. (Bron afbeelding: STMicroelectronics)

Afbeelding 3: Met de STM32L4 IoT Discovery-kit van STMicroelectronics kunnen ontwikkelaars op een relatief eenvoudige manier hun systemen met cloudservices verbinden. (Bron afbeelding: STMicroelectronics)

Waar liggen de risico's?

Volgens een cybersecurityverslag van Cisco heeft 31% van alle bedrijven te maken gehad met cyberaanvallen en volgens een schatting van IBM ligt 37% van de beveiligingsrisico's bij de toepassing. Gebruikers van cloudserviceproviders gebruiken allemaal hetzelfde gebruikersinterface, dat al dan niet voldoende beveiligd is, van verificatie t/m encryptie. Vergeet niet dat gegevens behalve gestolen, ook gewijzigd of verwijderd kunnen worden. Zorg er dus voor dat je provider een strenge beveiliging biedt. Gebruik verificatie en encryptie en weet precies welke beveiliging door de cloudprovider wordt geboden en hoe effectief deze tot nu toe is geweest.

Samenvatting

Volgens RedLock — een leverancier die uitgebreide zichtbaarheid en bedreigingsdetectie biedt over de gehele publieke cloudomgeving van een bedrijf — is verrassend genoeg 49% van de databases niet gecodeerd en is bij gemiddeld 51% van de bedrijven ten minste één cloudopslagservice onbedoeld publiekelijk blootgesteld. Gartner beweert dat tot en met 2022 naar verwachting ten minste 95% van de beveiligingsfouten in de cloud de schuld van de klant zal zijn. Daarnaast beweert Forrester dat 80% van de beveiligingsschendingen vertrouwelijke gegevens bevat. Het is duidelijk dat de schuld op veel plaatsen kan worden gezocht, waarbij cloudserviceproviders en gebruikers van cloudservices de hoofdschuldigen zijn.

Vanzelfsprekend moeten gegevens worden gecodeerd en moet multifactorverificatie worden geïmplementeerd. Het veilig houden van data houdt echter ook in dat toegang moet worden beperkt, bestaande beveiliging moet worden getest en dat training moet worden gegeven op elk niveau van een bedrijf. Kies voor een robuuste cloudbeveiligingsoplossing die de kans op crimineel gedrag minimaliseert en bied gelijke aandacht aan zowel bedrijfspraktijken als beleidsregels die de inspanningen van cloudserviceproviders aanvullen. Bovendien moeten deze inspanningen voortdurend opnieuw worden beoordeeld, aangezien veiligheidsmaatregelen vaak snel veranderen.

Hoewel het klopt dat clouds, net als andere gegevensopslagomgevingen, inherente risico's met zich meebrengen, bestaan er methoden om deze risico's te beperken. Van minder dure openbare clouds en hun kostenbesparende voordelen tot hybride clouds waar gegevens worden gescheiden op basis van risico, moeten bedrijven hun beslissingen baseren op de waarde van datgene wat moet worden beschermd en technologieën implementeren die een hoog beveiligingsniveau kunnen bieden.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.