Hardware kan ook worden gehackt

Bijgedragen door De Noord-Amerikaanse redacteurs van DigiKey

2019-12-16

Volgens een recent artikel van Forbes vertonen aanvallen op IoT-apparaten een stijging van 300% en is er vrijwel geen kans dat de situatie in de nabije toekomst zal verbeteren. Er worden vandaag de dag ongelofelijke hoeveelheden IoT-compatibele producten verzonden, dus dat zijn veel apparaten die beveiligd moeten worden, ook gezien het feit dat de aanvallers en de aanvalsmethoden steeds vernuftiger worden.

Toename in aanvallen op hardware

De meeste gebruikers zijn bekend met de alomtegenwoordige software-aanvallen en worden steeds beter in het up-to-date houden van hun beveiligingssoftware. Er is onder hackers tegenwoordig echter een verschuiving naar aanvallen op de hardware te zien. Microprocessors en microcontrollers zijn alom aanwezig, in onze huizen en in geavanceerde kritische systemen en hackers worden er steeds beter in om hierin te infiltreren.

Volgens IC Insights overschreed het aantal verzonden halfgeleiderunits in 2018 meer dan 1 biljoen apparaten, wat evenzoveel kwetsbare punten betekent en een nog grotere kans op openlijke én heimelijke hardware-hacking. De uitdagingen waar hardware ons voor stelt, zijn in veel opzichten omvangrijker, risicovoller en moeilijker dan waar we bij het beveiligen van software mee te maken hebben.

Er zijn talloze voorbeelden, zoals:

- Het gebruik van een kill-switch, waarbij een hacker selectief chips uitschakelt. Als één blok in een chip beschadigd is, waardoor de toegang tot de systeembus wordt verhinderd, kunnen gegevens andere blokken niet meer bereiken, waardoor het systeem wordt uitgeschakeld.

- Een commando met kill-code kan via een radiosignaal aan een micro-antenne op een chip worden afgegeven. Een tijdbom, geprogrammeerd op het moment dat de chip werd gemaakt, kan op een bepaalde tijd en datum een volledige uitschakeling veroorzaken.

- Wanneer chips zijn aangetast, is het mogelijk dat ze normaal werken terwijl ze ondertussen gegevens verzamelen en verzenden of malware lanceren.

- In 2007 bleken twee afzonderlijke Trojaanse paarden te zijn ingebouwd in harde schijven van Seagate; malware zorgde ervoor dat de harde schijf zijn gegevens naar websites in Beijing uploadde.

- De Galaxy S4-smartphone bleek vooraf te zijn geladen met een Trojan-maskerade als Google Play Store. Aanvallers hadden toegang tot telefoongesprekken, lazen e-mails, onderschepten financiële informatie en keken en luisterden op afstand mee via de camera en microfoon van de telefoon.

- Lenovo-pc's werden in de VS, het VK en Australië verboden vanwege zogenaamde 'achterdeur'-beveiligingsproblemen.

- Onlangs sprak onderzoeker Jonathan Brossard over een nieuwe soort malware die bijna onmogelijk te verwijderen is. Deze zogeheten Dubbed Rakshasa, oftewel nagesynchroniseerde Rakshasa, is een permanente achterdeur die moeilijk te vinden en nog moeilijker te verwijderen is.

- Glitching-aanvallen veroorzaken een hardwarefout door de omgevingsvariabelen van een systeem te manipuleren, zodat stroomvoorziening, sensors voor hoge temperaturen of kloksignalen worden onderbroken. Aanvallers schuiven kwaadaardige instructies naar binnen via de hiaten in de verwerking die door de glitching worden veroorzaakt.

- Met name de aanwezigheid van achterdeuren in hardware betekent een nachtmerrie voor de beveiligingssector, net zoals kwaadaardige wijzigingen door insiders.

Aanvallen op hardware richten zich op authenticatietokens, componenten van de communicatie-infrastructuur, bewaking, netwerkapparatuur en, in toenemende mate, industriële besturingssystemen.

Preventie op meerdere niveaus is een noodzaak: op ontwerpniveau, met de creatie van betrouwbare circuits die alle hardwarebronnen gebruiken; op fabricageniveau, met specificaties en beveiligingseigenschappen; op postfabricageniveau, met logische apparaten die de mogelijkheden tot aanvallen minimaliseren. De realiteit is echter dat hardware, op het lange traject van het ontwerp tot aan de levering en het gebruik, vele kansen loopt om te worden aangevallen.

Het antwoord van de industrie

Een van de grootste problemen bij de implementatie van hardwarebeveiliging is het gebrek aan up-to-date normen. Om meer bescherming tegen beveiligingslekken te bieden, geeft het U.S. National Institute of Standards and Technology (NIST) SP 800-193 richtlijnen voor de weerbaarheid van platform-firmware (platform firmware resiliency - PFR) waarin beveiligingsmechanismen voor de bescherming tegen en detectie van niet-geautoriseerde wijzigingen zijn vastgelegd.

Ze zorgen ervoor dat op alle systeemfirmware een zogeheten Root of Trust (RoT) wordt ingesteld voor bescherming, detectie en herstel in geval van corruptie. Om aan de normen te voldoen, moet het RoT-apparaat bewerkingen op zijn eigen firmware uitvoeren alvorens op te starten, zonder gebruik van externe componenten.

Meer beveiliging inbouwen

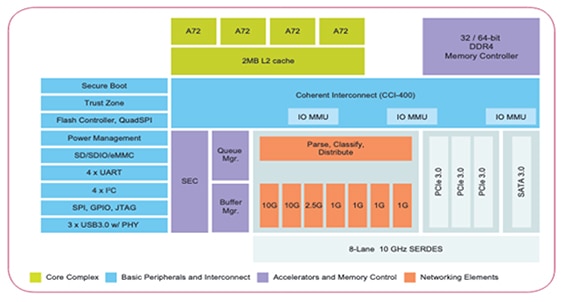

De embedded industrie geeft een duidelijk antwoord op de bedreigingen van hardware. De NXP QorIQ LS1046A and LS1026A-processors richten zich bijvoorbeeld op netwerk-, opslag-, beveiligings- en industrietoepassingen die een high-end CPU met uitzonderlijke pakketverwerkingsprestaties en op hoge snelheid werkende interfaces vereisen. Kenmerken zijn onder meer Arm TrustZone en NXP QorIQtrust architectuur, beveiligd opstarten, beveiligd debuggen, sabotagedetectie en beveiligde sleutelopslag.

Afbeelding 1: het LS1046A blokschema toont een high-end apparaat dat voorop loopt op het gebied van beveiliging. (Bron afbeelding NXP)

Afbeelding 1: het LS1046A blokschema toont een high-end apparaat dat voorop loopt op het gebied van beveiliging. (Bron afbeelding NXP)

ARM TrustZone vertegenwoordigt een systeembrede benadering van ingebedde beveiliging voor op ARM Cortex gebaseerde kernen, van MCU's tot krachtige microprocessors. De technologie creëert twee omgevingen die tegelijkertijd op een enkele kern draaien: een veilige wereld en een niet-zo-veilige (niet-veilige) wereld. Het stelt ontwikkelaars in staat om systemen al vanaf de laagste niveaus te beveiligen, inclusief het opstartproces. Door een beveiligingssubsysteem te maken, kunnen activa tegen software-aanvallen en algemene hardware-aanvallen worden beschermd.

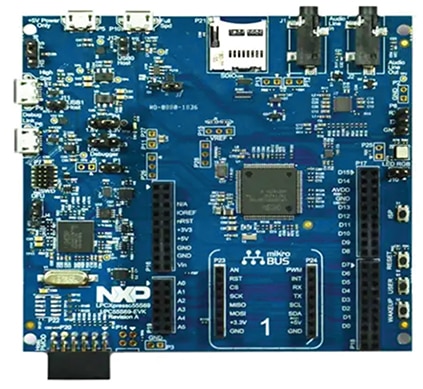

De NXP LPC55S6x MCU ondersteunt maximaal vier herroepbare of Certificate Authority-sleutels. De Root of Trust wordt vastgesteld door de SHA-256 hash-digest (van vier openbare RoT-sleutels) op te slaan in een beschermd flash-gebied (protected flash region - PFR). Deze taak wordt vereenvoudigd dankzij het NXP LPCXpresso55S69 ontwikkelingsbord dat specifiek is ontworpen voor evaluatie en ontwikkeling met de LPC55S6x MCU, die is gebaseerd op de Arm Cortex-M33 architectuur (Afbeelding 2). Deze familie van hoog-efficiënte processors maakt gebruik van de nieuwste Armv8-M-architectuur en introduceert nieuwe prestatieniveaus en geavanceerde beveiligingsfuncties, waaronder Arm TrustZone en coprocessor-uitbreidingen.

Afbeelding 2: De c voor ingebedde toepassingen staat op het ontwikkelingsbord NXP LPCXpresso55S69. (Bron afbeelding: NXP)

Afbeelding 2: De c voor ingebedde toepassingen staat op het ontwikkelingsbord NXP LPCXpresso55S69. (Bron afbeelding: NXP)

Initiatieven vanuit de academische wereld

Er zijn al bedreigingen voor de toeleveringsketen van processors voordat de apparaten zelfs maar door de klant worden gebruikt. Van het eerste ontwerp tot transit en upgrades, aanvallen laten zich steeds moeilijker beteugelen. De uitdagingen blijven komen, en gezien de prijs van de beveiliging van hardware in vergelijking met die van software, zijn bedrijven nog steeds onwillig om de noodzaak van die beveiliging te accepteren. Er zullen belangrijke verbeteringen zijn, zoals betere analysecapaciteiten, geheugenbescherming om database-injectie af te weren, cross-site scripting en buffer-overflows, sabotage-bestendige behuizingen, verbeterde beveiliging en integratie van cryptografische versnellers en compromissen tussen beveiliging en prestaties.

In de tussentijd worden er belangrijke vorderingen gemaakt en is de industrie klaar en bereid om deze snel te implementeren. Onlangs hebben onderzoekers van de Universiteit van Cincinnati en de Universiteit van Wyoming bijvoorbeeld een algoritme ontwikkeld dat hardware beschermt tegen aanvallen waarbij hackers variaties in stroom en elektromagnetische straling in de hardware van een apparaat detecteren. Op dat punt kan de hacker de variatie gebruiken om versleutelde informatie te stelen.

Volgens de aan de Universiteit of Wyoming verbonden assistent-professor dr. Mike Borowczakwas het uitgangspunt hierbij dat, hoe veilig je software ook maakt, op het moment dat hardware informatie lekt, alle beveiligingsmechanismen omzeild worden. Gezien het grote aantal apparaten dat kwetsbaar is voor aanvallen op de hardware, gebruiken de kleine, lichtgewicht items een minimum aan vermogen en worden ze gebouwd om met een zeer beperkt stroomverbruik te werken. Helaas betekent optimalisatie voor wat betreft snelheid, vermogen, oppervlakte en kosten een verzwakking van de beveiliging.

Het universitaire team ontwikkelde een algoritme dat de hardwarebeveiliging verbetert, zodat het algoritme in iedere cyclus, over alle cycli genomen, dezelfde hoeveelheid stroom trekt. Wanneer aanvallers stroommetingen hebben die ze voorheen in hun voordeel konden gebruiken, kunnen ze nu niets meer met die informatie doen. Om dit voordeel te verkrijgen wordt het stroomverbruik met slechts 5% verhoogd.

Een bewegend doel

Door de beveiligingsuitdagingen waarvoor we zijn gesteld en het vernuft van de aanvallen ontstaat het spreekwoordelijk spel van kat en muis. Is het mogelijk om een volledig veilig systeem te bouwen? Nee. Om te beginnen is het minste, wat bedrijven en de management-teams van deze bedrijven moeten doen, de realiteit van aanvallen op hardware serieus nemen. Bedrijven die hun hardware niet beveiligen, riskeren veel meer te verliezen dan het geld dat ze hierdoor uitsparen.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.