Veilig-door-ontwerp medische IoT en draagbare apparaten

2020-09-15

Cyberaanvallen op aangesloten medische apparatuur nemen toe - en ze zijn nog ontnuchterder dan medische systeemhacks. Zoals Harvard Business Review (HBR) het verwoordt, "hacks van medische systemen zijn eng, maar hacks van medische hulpmiddelen kunnen nog erger zijn". Wired, aan de andere kant, schreef dat "medische hulpmiddelen de volgende beveiligingsnachtmerrie zijn."

Om de veiligheid van medische hulpmiddelen waterdicht te maken, moet worden voldaan aan de eisen van de Food and Drug Administration (FDA) en andere veiligheidsnormen, wat gemakkelijker gezegd is dan gedaan bij het ontwerpen van medische draagbare hulpmiddelen en Internet of Things (IoT)-apparatuur.

De beveiliging van medische hulpmiddelen kan een grotere uitdaging vormen

De beveiligingsuitdagingen voor eindpuntapparaten op een vaste locatie zijn hoog. Maar de veiligheidsuitdagingen voor wearables zijn hoger. Hier zijn de belangrijkste redenen voor:

- Het apparaat is mogelijk niet het juiste apparaat

- De drager kan ronddwalen en bijna overal zijn

- Het apparaat kan ook door de verkeerde persoon worden gebruikt.

Er kunnen echter veiligheidsmaatregelen worden genomen om te bepalen of het apparaat bevoegd is om gegevens te verzenden. Neem bijvoorbeeld de Apple Watch. Afgezien van de valdetectiemogelijkheden, Apple Watch's API vereist het volgende:

- Laat de gebruiker weten dat hij die toestemming moet geven op de iPhone

- De gebruiker met de gezondheidsautorisatiedialoog op de iPhone te waarschuwen.

- Voer het gesprek zodra de autorisatie op de iPhone is voltooid.

- Behandel het resultaat van de autorisatie van de iPhone op de Apple Watch

Naast het feit dat u weet of het apparaat geautoriseerd is om gegevens te verzenden, moet u ook bepalen of het apparaat gespoofed is, of er een ander apparaat is dat gegevens verzendt, en of het apparaat de juiste gegevens verzendt. Er is ook een controle nodig om te zien of de gegevens correct worden verzonden en of de gegevens op het juiste moment zijn genomen.

Veiligheidsvoorschriften voor medische hulpmiddelen

De eerste stap om aan de FDA en andere veiligheidseisen te voldoen is zich bewust te zijn van deze eisen. Hier zijn de digitale gezondheidseisen waaraan moet worden voldaan om gênante en dure beveiligingsinbreuken te voorkomen:

- FDA-aanbevelingen - In haar ontwerprichtlijnen voor 2018 verdeelt de FDA de cybersecurity risico's in niveau 1 (hoger cybersecurity risico) en niveau 2 (standaard cybersecurity risico). Niveau 1 heeft twee criteria: (i) het apparaat wordt aangesloten op een ander product of netwerk (bedraad of draadloos) en (ii) een cybersecurityincident kan direct leiden tot schade aan meerdere patiënten. Het beveelt de volgende veiligheidsmaatregelen aan: authenticatie, encryptie, identificatie, autorisatie en correctie. Hoewel begeleiding niet verplicht is, moet er wel aandacht aan worden besteed. Dit richtsnoer is nog steeds in de vorm van een ontwerp medio 2020, maar zal waarschijnlijk op elk moment worden aangenomen. Het is raadzaam om deze handleiding te gebruiken voor elk nieuw apparaat. Het is vergelijkbaar met, maar gedetailleerder dan, de eerdere richtsnoeren van 2014 die nog steeds van kracht zijn.

- NIST Cybersecurity Framework - De aanbevelingen van de FDA zijn gebaseerd op het NIST Cybersecurity Framework. Niveau 1 beveelt het volgende aan:

- Voorkom onbevoegd gebruik door de toegang te beperken tot alleen vertrouwde gebruikers en apparaten, en door de autorisatie van veiligheidskritieke commando's te authenticeren en te controleren.

- Zorg voor betrouwbare inhoud door het onderhouden van code, gegevens en uitvoeringsintegriteit.

- Behoud de vertrouwelijkheid van de gegevens.

- Ontwerp het apparaat om cybersecurity bedreigingen tijdig te detecteren.

- Ontwerp het apparaat om te reageren op een potentieel cybersecurityincident en de impact ervan te beperken.

- Ontwerp het apparaat om mogelijkheden of diensten die door een cybersecurityincident zijn aangetast te herstellen.

Het niveau 1-ontwerp adviseert ook het implementeren van veerkrachtmaatregelen zoals cryptografische verificatie en authenticatie, veilige configuratie en cybersecurity BOM (CBOM).

Niveau 2 heeft dezelfde aanbevelingen, maar items kunnen worden genegeerd als uit een risicoanalyse blijkt dat ze niet geschikt zijn.

- HIPAA (Patient Data Privacy) - De Health Insurance Portability and Accountability Act (HIPAA) staat los van de beveiliging. Maar er moet beveiliging zijn om aan HIPAA te voldoen. Hier zijn de eisen:

- Zorg ervoor dat het beveiligingsontwerp gebruikersgericht is

- End-to-end beveiliging mogelijk maken, van apparaat tot database en fysieke toegangscontrole bij de database

- Als gegevens worden verzonden zonder patiënt-ID, is er geen sprake van een probleem met de privacy. Match een code met de naam van de patiënt bij de database.

- CE Beveiligingseisen - CE-vereisten zijn niet zo specifiek als de FDA-richtlijnen, maar zijn vergelijkbaar: apparaten moeten veilig, effectief en beveiligd zijn. Er is een focus op gegevensbescherming (zie GDPR), die strenger is dan de Amerikaanse vereisten voor patiëntgegevens.

Documenten die van toepassing zijn, zijn onder meer bijlage I van de Medical Device Regulations (MDR), EN62304 over software en EN14971 over risicoanalyse. De vereiste praktijken zijn de volgende:- Praktijk 1: Veiligheidsmanagement

- Praktijk 2: Specificatie van beveiligingseisen

- Praktijk 3: Veilig door ontwerp

- Praktijk 4: Veilige implementatie

- Praktijk 5: Veiligheidsverificatie en validatietests

- Praktijk 6: Beheer van veiligheidsgerelateerde kwesties

- Praktijk 7: Beheer van beveiligingsupdates

- Praktijk 8: Veiligheidsrichtlijnen - documentatie

Het is de verantwoordelijkheid van de fabrikanten om de minimumeisen voor de bedrijfsomgeving vast te stellen met betrekking tot IT-netwerkkarakteristieken en IT-beveiligingsmaatregelen die niet via het productontwerp konden worden geïmplementeerd. Dit betekent dat de fabrikant verantwoordelijk is voor het verstrekken van de informatie voor een gebruiker om het apparaat in een beveiligd netwerk te bedienen, zelfs als de fabrikant het netwerk niet levert.

Kies voor een veilig-door-ontwerp-aanpak

De veiligheidsnormen voor medische hulpmiddelen zijn cruciaal voor het ontwerp van het medisch IoT en wearables, maar het is niet eenvoudig om aan de eisen te voldoen. De enige manier om aan de veiligheidseisen te voldoen is door middel van een veilig-door-ontwerp-aanpak, die verschillende voordelen biedt, waaronder het volgende:

- Effectieve en vroegtijdige verwijdering van beveiligingsfouten

- Ingebouwde in plaats van geschroefde beveiliging

- Vermindering van het risico van aansprakelijkheid

- Meer veerkrachtige systemen

- Lagere kosten

Hoe de veiligheid te implementeren door middel van een ontwerp

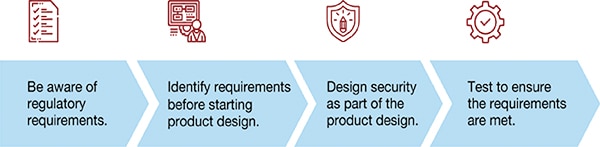

Ten eerste, wees op de hoogte van de wettelijke vereisten. Identificeer de productvereisten voordat u met een productontwerp begint. Ontwerpbeveiliging als onderdeel van het productontwerp en -test om er zeker van te zijn dat aan alle eisen wordt voldaan.

Afbeelding 1: Hoe veilig-door-ontwerp te implementeren (Bron afbeelding: Voler Systems)

Afbeelding 1: Hoe veilig-door-ontwerp te implementeren (Bron afbeelding: Voler Systems)

Het bewust zijn van en het identificeren van regelgevende vereisten is slechts de helft van de strijd

Bij het ontwerpen van een medisch hulpmiddel moet ook rekening worden gehouden met de volgende elementen:

- Keuze uit technologie. Is het apparaat gebaseerd op bewezen technologie?

- Technologische zwakheden. Heeft het technologie-platform bekende exploits?

- Systeemontwerp. Waar zijn de risico's in het systeem? Gegevens in rust hebben andere kwetsbaarheden dan gegevens tijdens de vlucht.

- Risicobeoordeling. Het totale risico moet worden opgesplitst in afzonderlijke items, elk met het vereiste risico en de vereiste inspanning.

- Cryptografie. Welk niveau van cryptografie is nodig? Te hoog vereist meer kracht en meer tijd.

- Encryptie. Encryptie is niet alleen het beschermen van de gegevens met een encryptie-algoritme. Het beheer van de veiligheidssleutels is belangrijker.

- Bedreigingsdetectie. Hoe kan men een dreiging opsporen voordat er schade wordt aangericht?

- Penetratietesten. Huur ethische hackers in om een systeemaanval te proberen.

- Developers. Zijn ze betrokken bij dreigingsmodellen? Zijn zij op de hoogte van de veilig-door-ontwerp-praktijk van de ontwerporganisatie?

- Onderhoudbaarheid. Zijn er eisen aan de onderhoudbaarheid en tools om deze te meten?

- Privacy door ontwerp. Is privacy opgenomen in de ontwerpbenadering (HIPAA en GDPR)?

- Verdere verbeteringen. Hoe kan een voortdurende verbetering en ontwikkeling van apparaten worden geïmplementeerd? De beveiliging zal tijdens de levensduur van het product een grotere uitdaging worden.

Om al deze maatregelen met succes uit te voeren, kunt u interne IoT-engineers of een betrouwbare externe consultant inhuren. Voler werd bijvoorbeeld aangesproken om de XEEDA Wallet te ontwikkelen - 's werelds eerste cryptocurrency hardware portemonnee voor smartphones. Voler implementeerde veilig-door-ontwerp bij elke stap van de productontwikkeling en ontwierp het apparaat met een zeer hoge mate van veiligheid (EAL-niveau 5), door gebruik te maken van multi-factor authenticatie, ingebouwde biometrische veiligheidskenmerken en andere kritische veiligheidsmaatregelen. Voler voltooide het uitdagende ontwerp op tijd en binnen het budget.

Conclusie

Naarmate cybersecurity en privacy in de gezondheidszorg toenemen, moet beveiliging een topprioriteit worden in het ontwerp. Voldoen aan de FDA-, CE- en andere veiligheidsvereisten om ervoor te zorgen dat de apparaten waterdicht zijn en de dure en pijnlijke gevolgen van veiligheidsinbreuken te vermijden.

Voler kan helpen bij het selecteren van het juiste beveiligingsontwerp voor elk apparaat en biedt deskundige begeleiding bij het ontwerpen en ontwikkelen van het IoT en draagbare apparaten van de volgende generatie. Voler helpt ook bij het selecteren van de juiste technologie en het bepalen van de juiste combinatie van elektronica voor gegarandeerde veiligheid en betrouwbaarheid.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.