Verwerking bundelen en beveiliging om het gebruik van AI en ML te optimaliseren

Bijgedragen door De Noord-Amerikaanse redacteurs van DigiKey

2020-01-27

Ontwikkelaars kunnen, dankzij de toegenomen connectiviteit van het Internet of Things (IoT), de verwerking lokaal of in de cloud bundelen. Hierdoor kunnen allerlei complexe systemen meer doen met minder hulpmiddelen en kunnen geavanceerde functionaliteiten als kunstmatige intelligentie (AI) en automatisch leren (ML) bij de bron worden geplaatst.

Veel toepassingen van embedded systemen en industriële, automotive en medische toepassingen hebben baat bij AI en ML. Industriële systemen kunnen bijvoorbeeld beeldverwerking, neurale netwerken en andere soorten complexe algoritmes toepassen voor een hogere productiviteit en efficiëntie. Hiervoor moeten zulke systemen veel gegevens in realtime verwerken.

Er zijn toepassingen die met de cloud verbonden kunnen zijn en daar enorme hulpmiddelen voor de verwerking kunnen gebruiken. Industriële systemen kunnen bijvoorbeeld gegevens over de prestaties naar de cloud verzenden voor latere verwerking om te beoordelen of de machines naar verwachting werken. Als er onregelmatigheden in de gegevens worden ontdekt, dan kan actie worden ondernemen om de verwerking te herstellen, handmatig of door de verwerkingsalgoritmes aan te passen, om de prestaties te verhogen en onderhoud uit te stellen.

Er zijn echter veel toepassingen waarin het benaderen van de cloud teveel tijd kost. Voor autonoom rijden moeten de videobeelden bijvoorbeeld snel worden verwerkt om in realtime beslissingen te kunnen nemen die van belang zijn voor de veiligheid van de bestuurder. Ook industriële systemen die van beeldverwerking gebruik maken, moeten zo snel op die gegevens reageren, dat de productielijn niet teveel wordt vertraagd.

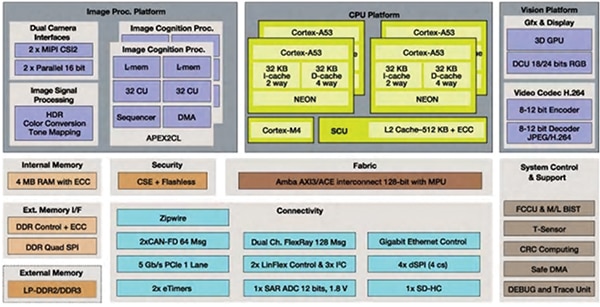

Afbeelding 1: Met processoren als de S32V234 van NXP worden de realtime verwerking van beelden en het gebruik van neurale netwerken in veel meer toepassingen mogelijk door de combinatie van meerdere processoren op één chip. In de S32V234 zijn een processor voor beeldverwerking (ISP) met een 3D grafische processor (GPU) en twee APEX-2 beeldversnellers gecombineerd. (Afbeelding: NXP)

Afbeelding 1: Met processoren als de S32V234 van NXP worden de realtime verwerking van beelden en het gebruik van neurale netwerken in veel meer toepassingen mogelijk door de combinatie van meerdere processoren op één chip. In de S32V234 zijn een processor voor beeldverwerking (ISP) met een 3D grafische processor (GPU) en twee APEX-2 beeldversnellers gecombineerd. (Afbeelding: NXP)

Met processoren als de S32V2 serie van NXP worden de realtime verwerking van beelden en het gebruik van neurale netwerken in veel meer toepassingen mogelijk. Zo zijn in de S32V234 een processor voor beeldverwerking (ISP) met een 3D grafische processor (GPU) en twee APEX-2 beeldversnellers gecombineerd (zie Afbeelding 1). De MPU biedt de betrouwbaarheid en de veiligheid die voor automotive toepassingen en geavanceerde rijhulpsystemen (ADAS) vereist zijn. Hij beschikt tevens over beveiligings- en versleutelingsfeatures in hardware om de integriteit van het systeem te bewaken en tegen hackers te beveiligen.

Beveiliging aan de bron

De verwerking lokaal bundelen en de AI- en ML-functies bij de bron plaatsen geeft enkele nadelen. Beveiliging is daarvan de belangrijkste. Ontwikkelaars moeten beveiliging bij intelligente toepassingen aan de bron drie aspecten beschermen: integriteit, privacy en IP.

Integriteit beschermen: er zijn meer manieren om een systeem te hacken dan alleen het aanpassen van de systeemcode. Intelligente systemen nemen bijvoorbeeld beslissingen op basis van realtime gegevens. Als de gegevens waar deze beslissingen op gebaseerd zijn, kunnen worden gewijzigd, dan kan de besturing over het systeem worden overgenomen. Denk aan het predictieve onderhoud aan een industrieel gebruikte motor. Als de gegevens aangeven dat de motor zwaar wordt belast, dan kan een algoritme de werking aanpassen om de motor minder zwaar te belasten en de levensduur ervan te verlengen. Het omgekeerde is eveneens mogelijk. Als een hacker de van de motor afkomstige gegevens kan veranderen en het algoritme de werking aanpast, dan kan de motor te zwaar worden belast, met schade of een defect systeem als gevolg. Denk aan een medisch apparaat dat gehackt wordt en ten onrechte aangeeft dat een patiënt gezond is. Gebruikers kunnen ook een risico vormen. Een individu of bedrijf kan bijvoorbeeld de elektriciteitsmeter hacken om het verbruik te 'verlagen' en een lagere energierekening te krijgen.

Privacy beschermen: hoewel het beschermen van de privacy controversieel kan zijn, kan volgens wetten als de Health Insurance Portability and Accountability Act (HIPAA) en de Algemene Verordening Gegevensbescherming (AVG) het nalaten om de privacy te beschermen duur kan komen te staan. Denk aan een IoT-toepassing waarin gegevens over een gebruiker worden verzameld, vooral in een medische toepassing. Als de gebruikersinformatie kan worden gehackt, dan kan een bedrijf een enorme boete worden opgelegd.

IP beschermen: met de beschikbaarheid van realtime gegevens en goedkope verwerkingscapaciteit aan de bron kunnen bedrijven door middel van ML en AI hun producten bijzonder veel meerwaarde geven. Omdat een bedrijf veel ontwikkeling in deze technieken doet, wordt het intellectuele eigendom (IP) steeds waardevoller voor dat bedrijf.

Dit IP onderscheidt een bedrijf van zijn concurrenten, vooral wanneer dat bedrijven zijn die eenvoudig anderen kopiëren en markten penetreren die door innovatie zijn gecreëerd. Als dit IP gemakkelijk toegankelijk is, bijvoorbeeld door het geheugen van een processor te kopiëren, dan kunnen anderen profijt hebben van de investeringen in IP van het bedrijf dat de innovatieve oplossing heeft ontwikkeld. OEM's moeten hun firmware en toepassingscode betrouwbaar kunnen beveiligen zodat deze niet kunnen worden gekopieerd.

Systemen moeten beveiligingsvoorzieningen hebben om de integriteit, privacy en IP te beschermen om dergelijke risico's te voorkomen. Dat betekent dat in IoT-toepassingen de gegevens en code niet alleen moeten worden beschermd als ze over het internet worden verzonden, maar ook fysiek in de processor waar deze zijn opgeslagen.

Een dergelijke beveiliging moet in hardware worden geïmplementeerd. Dit betekent dat niet alleen versleuteling moet worden toegepast, maar ook mechanismen die ervoor zorgen dat gegevens en code überhaupt niet zichtbaar zijn. Denk aan code die in een extern flash-geheugen is opgeslagen en vervolgens in de processor wordt geladen. De code moet in het flash geheugen versleuteld zijn omdat een hacker hem anders uit de geheugenbus kan lezen wanneer hij in de processor wordt geladen. Bovendien moet de firmware van de processor beveiligd zijn. Als dat niet het geval is, dan zou een hacker kwaadwillende code in de processor kunnen laden, die dan de code uit het flash-geheugen zou kunnen lezen en ontcijferen.

Afbeelding 2: De Sitara processoren van Texas Instruments vormen een krachtige serie processoren met alle benodigde beveiligingsfeatures om veilige systemen te bouwen. (Afbeelding: Texas Instruments)

Afbeelding 2: De Sitara processoren van Texas Instruments vormen een krachtige serie processoren met alle benodigde beveiligingsfeatures om veilige systemen te bouwen. (Afbeelding: Texas Instruments)

De Sitara processoren van Texas Instruments zijn een schoolvoorbeeld van een krachtige processor voor embedded toepassingen met de beveiligingsfeatures die nodig zijn om veilige systemen te bouwen (Afbeelding 2). Ontwikkelaars kunnen met de AM335x, AM4x, AM5x en AM6x families robuuste Industry 4.0-toepassingen bouwen met hogere prestaties en betere connectiviteit.

Onderdeel van de beveiliging van de Sitara is beveiligd booten, de basis voor een beveiligde processor. Beveiligd booten vormt de basis voor vertrouwen in het systeem omdat de integriteit van boot-firmware wordt geverifieerd. De rest van het systeem kan op grond van deze bekende en vertrouwde basis veilig worden opgestart met gebruik van standaard versleutelingstechnieken als AES en 3DES. Bovendien kan de code versleuteld in extern flash-geheugen worden opgeslagen zodat de integriteit van de code wordt gegarandeerd en het IP tegen diefstal wordt beschermd. Als de code beveiligd is, dan kunnen OEM's zeker zijn van zowel de integriteit als de privacy van de gegevens in het systeem.

Door de verwerking aan de bron te bundelen kunnen systemen van kunstmatige intelligentie en automatisch leren gebruik maken voor een hogere productiviteit en efficiëntie van systemen in alle mogelijke toepassingen. Moderne geïntegreerde processoren als de S32V2 zijn krachtige systemen op één chip die de weg plaveien voor totaal nieuwe toepassingen. OEM's kunnen bovendien innovatieve nieuwe features ontwikkelen die van realtime gegevens afhankelijk zijn.

Naarmate de gegevensverwerking meer bij de bron plaats vindt, nemen echter de zorgen over beveiliging toe. Processoren moeten over geavanceerde beveiliging beschikken om integriteit en privacy van gegevens te verzekeren en IP te beschermen. Processoren voor embedded toepassingen als de Sitara bevatten beveiligingsfeatures als beveiligd booten en hardwarematig ontcijferen zodat OEM's echt veilige systemen kunnen ontwikkelen. OEM's kunnen op deze manier zowel de beveiligingsrisico's als de mogelijke verliezen voor eindgebruikers minimaliseren.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.