IoT-beveiligingsbeginselen - deel 2: geheimen beschermen

Bijgedragen door De Noord-Amerikaanse redacteurs van DigiKey

2020-06-11

Noot van de redactie: Ondanks de proliferatie van IoT-apparaten blijft de beveiliging van deze apparaten een voortdurende zorg, in die mate zelfs dat beveiligingsproblemen een belemmering kunnen vormen voor de adoptie van aangesloten apparaten in industriële IoT (IIoT) en missiekritische toepassingen waar bedrijfs- en persoonlijke gegevens in gevaar kunnen worden gebracht in het geval van een succesvolle aanval. Het beveiligen van IoT-toepassingen kan ontmoedigend zijn, omdat ontwikkelaars meerdere beveiligingsmechanismen, protocollen en beleidslijnen moeten orkestreren die in combinatie complex lijken. In werkelijkheid kan de beveiliging van ivd-apparatuur worden gebaseerd op een paar relatief eenvoudige beginselen die worden ondersteund door hardwarebeveiligingsapparatuur. Door gevestigde beveiligingspraktijken te volgen, kunnen deze problemen worden aangepakt. Deze meerdelige serie biedt praktische begeleiding om ontwikkelaars te helpen ervoor te zorgen dat vanaf het begin de beste praktijken worden gevolgd. Deel 1 bespreekt de cryptografische algoritmen die aan veilige ontwerpen ten grondslag liggen. Hier bespreekt deel 2 de rol van private sleutels, sleutelbeheer en veilige opslag in veilige IoT-ontwerpen. In deel 3 wordt ingegaan op de mechanismen die zijn ingebouwd in veilige processoren om andere soorten bedreigingen voor ivd-apparaten te beperken. Deel 4 identificeert en toont hoe beveiligingsmechanismen in geavanceerde processoren kunnen worden toegepast om de isolatie te helpen waarborgen die nodig is om aanvallen op de runtime-omgeving van ivd-apparaten te beperken. In deel 5 wordt beschreven hoe de beveiliging van het ivd zich uitstrekt van ivd-apparaten tot beveiligingsmaatregelen op hoger niveau die worden gebruikt om die apparaten te verbinden met ivd-cloudbronnen

Hoewel hardwarematige cryptografische apparatuur de kwetsbaarheden van het internet der dingen (IoT) kan beperken, kan een gebrek aan voldoende bescherming van geheime sleutels en bijbehorende gegevens de veiligheid aantasten, ondanks het gebruik van de meest robuuste cryptografische apparatuur. Halfgeleiderfabrikanten beschermen sleutels en andere geprivilegieerde gegevens door middel van een reeks mechanismen die in gespecialiseerde beveiligingsIC's en processoren zijn ingebouwd.

In dit artikel wordt de cruciale rol van sleutels in cryptografie besproken en worden de verschillende sleutelbeschermingsmechanismen beschreven die zijn ingebouwd in beschikbare apparaten van Maxim Integrated, NXP, STMicroelectronics, en Microchip Technology.

De rol van geheime sleutels in cryptografie

Zoals beschreven in deel 1 van deze serie, is er een breed scala van hardware-ondersteunde cryptografische algoritmen beschikbaar om unieke hashes of handtekeningen voor berichten te maken, en is er een nog breder aantal cijfers beschikbaar om klare tekst te versleutelen tot versleutelde tekst en versleutelde tekst te ontsleutelen tot klare tekst. Hoewel deze algoritmen de beveiliging van elke toepassing kunnen verharden, hangt het vermogen om die toepassingen te beschermen fundamenteel af van de beveiliging van de particuliere sleutels en andere geheime gegevens die door cryptografische algoritmen worden gebruikt.

In de cryptografie betekenen gecompromitteerde geheimen een gecompromitteerde beveiliging van het beveiligingsbeleid, de protocollen en de mechanismen die op die geheimen zijn gebaseerd. Reeds in de 19e eeuw merkte de cryptograaf Auguste Kerckhoffs op dat een cryptografisch systeem veilig blijft zolang de sleutel veilig blijft - een axioma dat nu bekend staat als Kerckhoffs' Principe. Bondiger gezegd: "de vijand kent het systeem", volgens Shannon's Maxim, genoemd naar de vader van de informatietheorie, Claude Shannon.

Ontwikkelaars bouwen immers veilige systemen bovenop bekende algoritmen die zo strikt gespecificeerd zijn dat halfgeleiderfabrikanten ze vol vertrouwen kunnen gebruiken in hardwareversnelde beveiligingsapparatuur. Wat deze systemen echter uiteindelijk beschermt, zijn de geheimen die door deze algoritmen worden gebruikt.

De uitdaging van het beschermen van geheimen

Hoewel de bescherming van cryptografiegeheimen conceptueel rechttoe rechtaan is, kan het in de praktijk een aanzienlijke uitdaging zijn. Bij de uitvoering van een veiligheidsbeleid op een hoger niveau zal onvermijdelijk gebruik worden gemaakt van meerdere beveiligingsprotocollen waarbij verschillende algoritmen worden gebruikt. Deze protocollen en algoritmen vereisen op hun beurt een combinatie van statische sleutels en efemere sleutels die door het protocol zelf worden gecreëerd. Een Transport Layer Security (TLS)-sessie gebruikt bijvoorbeeld een statische sleutel voor de authenticatie en een gedeelde efemere sessiesleutel voor de veilige uitwisseling van berichten.

Het Amerikaanse National Institute of Standards and Technology (NIST) onderscheidt 19 verschillende soorten sleutels plus nog eens 11 soorten verwante informatie zoals elliptische curve domeinparameters en tussenresultaten die moeten worden beschermd. NIST beveelt verder aan dat, om een robuustere beveiliging te bereiken, informatie die verband houdt met het gebruik van sleutels gedurende specifieke perioden moet worden beschermd, zoals aangegeven in tabel 1, waarin alleen de eerste paar sleuteltypes zijn opgenomen die in de volledige NIST-aanbeveling[1] worden vermeld.

Tabel 1: Deze selectie uit de volledige NIST-aanbeveling bevat een opsomming van enkele van de verschillende soorten sleutels en de bijbehorende informatie die gedurende de gespecificeerde periode moeten worden beschermd. (Bron: DigiKey, van NIST) |

De noodzaak om sleutels en bijbehorende gegevens te beschermen betekent dat ontwikkelaars uiterst zorgvuldig te werk moeten gaan bij het gebruik van geheimen in een ivd-toepassing. Voor ivd-apparaten kan het een grotere uitdaging zijn om deze gegevens te beschermen in elk van de verschillende fasen waarin ze zich bevinden: in ruste, in transit en in gebruik. Voor de beveiliging van gegevens in ruste zijn veilige opslagmechanismen nodig; voor de beveiliging van gegevens in doorvoer zijn methoden vereist om geheimen te beschermen terwijl zij over een netwerk of over een systeembus worden overgedragen; voor de beveiliging van gegevens in gebruik zijn mechanismen vereist om blootstelling te voorkomen terwijl zij worden gebruikt bij de uitvoering van cryptografische algoritmen. Gelukkig kunnen ontwikkelaars een breed scala aan beveiligingsapparatuur vinden waarmee geheime gegevens met behulp van een aantal verschillende mechanismen kunnen worden beschermd.

Hoe geheimen te beveiligen in halfgeleiders met cryptografie

Geavanceerde halfgeleideroplossingen met cryptografie bieden meestal een soort veilig niet-vluchtig geheugen voor de opslag van sleutels en andere geheime gegevens, maar de aard van de algemene aanpak verschilt aanzienlijk in de twee belangrijkste klassen van veilige apparaten: gespecialiseerde beveiligingsIC's en processoren met cryptografie.

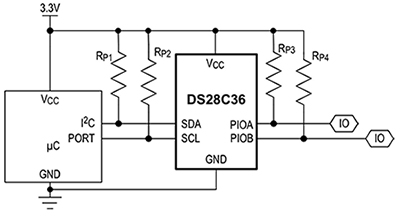

BeveiligingsIC's zijn ontworpen om te fungeren als autonome subsystemen die de uitvoering van algoritmen ontlasten van een host-processor die gewoonlijk communiceert via een seriële bus. De DS28C36 secure authenticator van Maxim Integrated biedt bijvoorbeeld zowel I2C-poorten als twee GPIO's (general purpose I/O's) die kunnen worden gebruikt om de host-processor een succes- of faalfactuursignaal voor de authenticatie te geven (figuur 1).

Figuur 1: Beveiligingsapparaten zoals de Maxim Integrated DS28C36 secure authenticator bieden complete subsystemen die de integratie vereenvoudigen en tegelijk de bescherming van interne sleutels en bewerkingen verbeteren. (Bron afbeelding: Maxim Integrated)

Figuur 1: Beveiligingsapparaten zoals de Maxim Integrated DS28C36 secure authenticator bieden complete subsystemen die de integratie vereenvoudigen en tegelijk de bescherming van interne sleutels en bewerkingen verbeteren. (Bron afbeelding: Maxim Integrated)

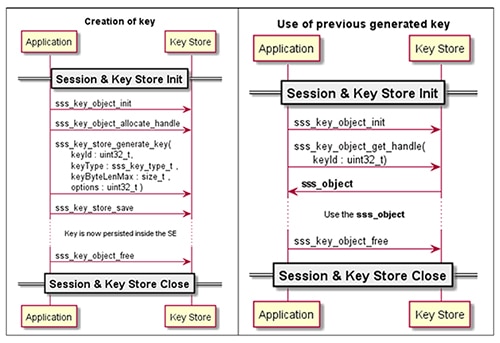

Software-integratie is over het algemeen net zo ongecompliceerd. Zo abstraheert NXP's Plug & Trust Middleware bibliotheek de hardwarefunctionaliteit van zijn SE050 en A71CH secure element devices tot enkele functieaanroepen (figuur 2).

Figuur 2: Met softwarebibliotheken zoals NXP's Plug & Trust Middleware kunnen ontwikkelaars een paar intuïtieve functieaanroepen gebruiken om sleutels te maken (links), toegang te krijgen tot sleutels (rechts) en op andere manieren ten volle te profiteren van de onderliggende functionaliteit in NXP's SE050 en A71CH secure element devices. (Bron afbeelding: NXP)

Figuur 2: Met softwarebibliotheken zoals NXP's Plug & Trust Middleware kunnen ontwikkelaars een paar intuïtieve functieaanroepen gebruiken om sleutels te maken (links), toegang te krijgen tot sleutels (rechts) en op andere manieren ten volle te profiteren van de onderliggende functionaliteit in NXP's SE050 en A71CH secure element devices. (Bron afbeelding: NXP)

Creatie van een nieuwe sleutel (Figuur 2 opnieuw, links) geeft een sleutelId terug. Om de sleutel later te gebruiken, verwijzen ontwikkelaars naar de sleutel met zijn sleutelId (Figuur 3, rechts) in plaats van de eigenlijke sleutelwaarde over de systeembus bloot te geven. Met behulp van NXP's Plug & Trust Middleware kunnen ontwikkelaars snel veilige toepassingen implementeren met behulp van een Arduino-compatibel NXP Kinetis Freedom K64F eval board met een NXP OM-SE050ARD uitbreidingsboard voor SE050 ontwikkeling, of een NXP OM3710/A71CHARD board voor AC71CH ontwikkeling.

Specifieke beveiligingsIC's zoals de DS28C36 van Maxim Integrated, de SE050 van NXP, de AC71CHTK2/TOBC2VJ van NXP, en andere apparaten in deze klasse bieden diverse duidelijke voordelen. Naast het feit dat het een relatief eenvoudige benadering is om veilige functionaliteit aan een ontwerp toe te voegen, beperkt de integratie van functionaliteit in een speciaal beveiligingsIC de blootstelling van geheime gegevens en bewerkingen. De Maxim Integrated DS28C36 bijvoorbeeld integreert hardware cryptografieversnellers, een echte willekeurige getallengenerator en 8 kilobits (Kb) beveiligde EEPROM, samen met andere functionele blokken. Wanneer de DS28C36 een Elliptic Curve Digital Signature Algorithm (ECDSA) firmwarehandtekening authentiseert, garandeert hij de bescherming van gegevens in ruste, tijdens het vervoer en tijdens het gebruik omdat de privésleutel, de bijbehorende gegevens (zie figuur 1), en de bewerkingen die deze geheimen gebruiken, binnen het apparaat beperkt blijven (figuur 3).

Figuur 3: De geïntegreerde functionaliteit van beveiligingsapparatuur zoals de Maxim Integrated DS28C36 houdt in dat privésleutels en bijbehorende gegevens binnen de chip beperkt blijven. (Bron afbeelding: Maxim Integrated)

Figuur 3: De geïntegreerde functionaliteit van beveiligingsapparatuur zoals de Maxim Integrated DS28C36 houdt in dat privésleutels en bijbehorende gegevens binnen de chip beperkt blijven. (Bron afbeelding: Maxim Integrated)

Processor-gebaseerde geheime sleutel bescherming

Niet elk ivd-ontwerp is geschikt voor een specifiek beveiligings-IC. De vereisten kunnen het gebruik van andere cryptografische methoden voorschrijven of ontwerpbeperkingen in verband met ruimtebeslag, materiaallijst (BOM), kosten, of klantspecificaties. Voor deze ontwerpen bieden processoren met beveiligingsvoorzieningen, zoals de STM32WB55 van STMicroelectronics en de ATSAML11 van Microchip Technology, een combinatie van hardwareversnellers voor cryptografische algoritmen en mechanismen voor de bescherming van geheime gegevens. Hoewel in dit artikel de nadruk ligt op de beveiliging van sleutels, bieden deze en andere processoren een aantal aanvullende geavanceerde beveiligingskenmerken die in deel 3 van deze reeks zullen worden besproken.

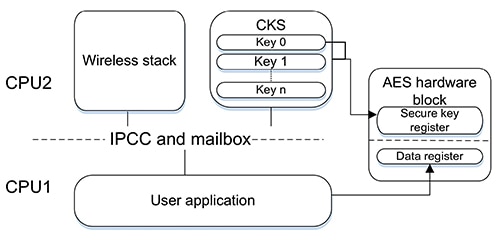

In de STMicroelectronics dual-core STM32WB55 draadloze apparatuur fungeert een Arm® Cortex®-M4 CPU (CPU1) als host processor en communiceert met de speciale Arm Cortex-M0+ microcontroller (CPU2) van het radiosubsysteem via een speciale interprocessor communicatiecontroller (IPCC) en een semafoormechanisme (HSEM). Binnen het CPU2-subsysteem biedt beveiligd geheugen een zone voor de opslag van klantensleutels (CKS) voor sleutels die worden gebruikt door de hardwareversneller Advanced Encryption Standard (AES) (figuur 4).

Figuur 4: De STMicroelectronics STM32WB55-processor met twee kernen biedt alleen de radiosubsysteemkern (CPU2) directe toegang tot sleutels, maar staat toe dat vertrouwde toepassingen die op de hostkern (CPU1) draaien, deze indirect gebruiken. (Bron afbeelding: STMicroelectronics)

Figuur 4: De STMicroelectronics STM32WB55-processor met twee kernen biedt alleen de radiosubsysteemkern (CPU2) directe toegang tot sleutels, maar staat toe dat vertrouwde toepassingen die op de hostkern (CPU1) draaien, deze indirect gebruiken. (Bron afbeelding: STMicroelectronics)

De STM32WB55-architectuur beschermt de CKS-sleutels tegen toegang via de debug-poort of toegang door niet-veilige routines die op de host CPU1-processor draaien. Tegelijkertijd kunnen vertrouwde toepassingen die op de host-CPU1 draaien, specifieke CKS-sleutels in AES-cryptografie gebruiken door er met behulp van een sleutelindex naar te verwijzen. Het AES-hardwareblok ontvangt de gewenste sleutel van het CKS-gebied via een interne bus, zodat het sleuteltransport beschermd blijft binnen het CPU2-subsysteem.

Voor zijn Arm Cortex-M23-gebaseerde ATSAML11-processoren vertrouwt Microchip Technology op de beveiligingskenmerken die zijn ingebouwd in de Arm TrustZone-technologie. TrustZone gebruikt hardware-gebaseerde mechanismen om isolatie af te dwingen tussen vertrouwde en niet-vertrouwde bronnen.

In zijn ATSAML11-processoren gebruikt Microchip de TrustZone Implementation Defined Attribution Unit (IDAU) om het beveiligingsbeleid af te dwingen, met inbegrip van differentiële toegangscontrole tot subregio's van het geheugen door beveiligde en niet-beveiligde applicatiecode. Een 256-byte beveiligd RAM-gebied (random access memory), TrustRAM genaamd, biedt extra veilige opslagruimte voor efemere sleutels.

Beveiligde bevoorrading

Specifieke beveiligingsIC's en -processoren bieden ontwikkelaars de mechanismen die nodig zijn om geheime sleutels en bijbehorende gegevens in een ivd-apparaat te beschermen. Kwetsbaarheden in de beveiliging ontstaan echter vaak door fouten in het proces dat wordt gebruikt om een beveiligings-IC of processor aanvankelijk met geheime sleutels of certificaten te laden of te voorzien, waardoor de geheime sleutels aan diefstal worden blootgesteld. Cybercriminelen verkopen dergelijke gestolen sleutels en gecompromitteerde certificaten snel via zwarte markten, waardoor hackers kunnen binnendringen in beveiligde netwerken met schijnbaar geldige legitimatiebewijzen.

Deel 4 van deze reeks bespreekt beveiligingsapparaten en ontwikkelingskits die door fabrikanten vooraf zijn voorzien van sleutels en certificaten voor specifieke IoT-clouddiensten, waaronder Amazon Web Services, Microsoft Azure, Google Cloud en andere. Voor productie-implementaties zullen ontwikkelaars echter meestal hun eigen aangepaste sleutels en certificaten willen of moeten gebruiken.

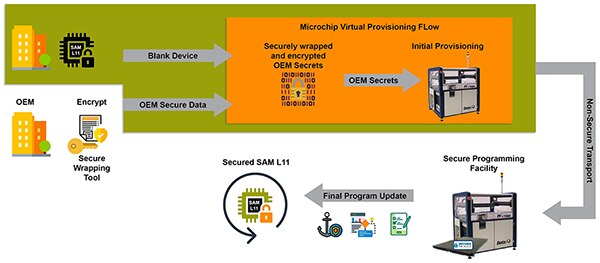

Om provisioning op maat te ondersteunen, bieden de meeste halfgeleiderfabrikanten provisioning aan via hun eigen faciliteiten of in samenwerking met een provisioning-partner. Microchip voorziet apparaten bijvoorbeeld van eigen geheimen die zijn gemaakt met behulp van een secure wrapping-tool dat is opgenomen in provisioning-kits die worden aangeboden door externe partners, waaronder Trustonic en IAR Systems' Secure Thingz (figuur 5).

Figuur 5: Original equipment manufacturer (OEM) ontwikkelaars kunnen een secure wrapping tool gebruiken om geheimen te beschermen die later in een secure programming facility van een productiepartner worden gebruikt om beveiligde microcontrollers zoals de Microchip SAML11 te leveren. (Bron afbeelding: Microchip Technology)

Figuur 5: Original equipment manufacturer (OEM) ontwikkelaars kunnen een secure wrapping tool gebruiken om geheimen te beschermen die later in een secure programming facility van een productiepartner worden gebruikt om beveiligde microcontrollers zoals de Microchip SAML11 te leveren. (Bron afbeelding: Microchip Technology)

Wanneer de OEM-ontwikkelaar klaar is voor productie, gebruikt hij de secure wrapping tool om sleutels en certificaten aan de Microchip-fabriek te verstrekken in een gecodeerde vorm die alleen kan worden gedecodeerd door een hardware beveiligingsmodule die zich binnen de beveiligde programmeerfaciliteit van de partner bevindt. Deze aanpak voorziet in de behoefte aan uitwisseling van productie-informatie via onveilige netwerken, terwijl uiteindelijk productieklare apparaten worden verkregen met beveiligde sleutels en firmware.

Zelf provisioning met PUF technologie

Het toenemend gebruik van "physical unclonable function" (PUF)-technologie in processoren met beveiligingsvoorzieningen en speciale IC's biedt wellicht een nog veiliger aanpak voor provisioning. In plaats van expliciet een geheime sleutel in een apparaat te laden, stelt de PUF-technologie beveiligingsapparaten in staat een geheime sleutel te gebruiken die is afgeleid van de unieke kenmerken van elk apparaat.

De PUF-technologie berust op variatie in de fabricage en andere fysische processen die resulteren in een waarde die uniek is voor het toestel zelf en herhaalbaar is bij normale werking van het systeem. Zoals hieronder wordt beschreven, kan de resulterende waarde dienen als een unieke particuliere sleutel voor cryptografie, waardoor elk PUF-apparaat in wezen een ingebouwde geheime sleutel krijgt.

Naast de mogelijkheid tot self provisioning voegt de PUF-technologie nog een extra beveiligingslaag toe. Pogingen om door te dringen in het apparaat om die unieke waarde bloot te leggen, veranderen de kenmerken die zijn gebruikt om die waarde te genereren, waardoor de gegenereerde waarde verandert.

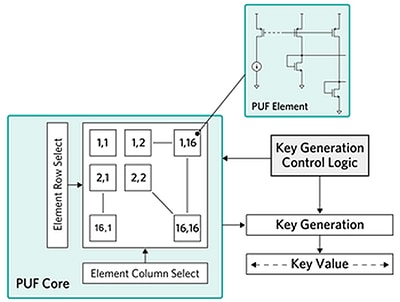

Hoewel er verschillende PUF-mechanismen bestaan, blijft de basisaanpak grotendeels dezelfde voor alle apparaten met PUF. De ChipDNA PUF-functie van Maxim Integrated bijvoorbeeld, die wordt gebruikt in de beveiligde microcontroller MAX32520 en in sommige beveiligingsIC's, berust op een reeks analoge PUF-elementen en besturingslogica om een sleutel te genereren (figuur 6).

Figuur 6: In de ChipDNA PUF-technologie van Maxim Integrated worden willekeurige toestanden van een reeks PUF-elementen gebruikt door on-chip controlelogica om een consistente apparaatspecifieke sleutel te genereren. (Bron afbeelding: Maxim Integrated)

Figuur 6: In de ChipDNA PUF-technologie van Maxim Integrated worden willekeurige toestanden van een reeks PUF-elementen gebruikt door on-chip controlelogica om een consistente apparaatspecifieke sleutel te genereren. (Bron afbeelding: Maxim Integrated)

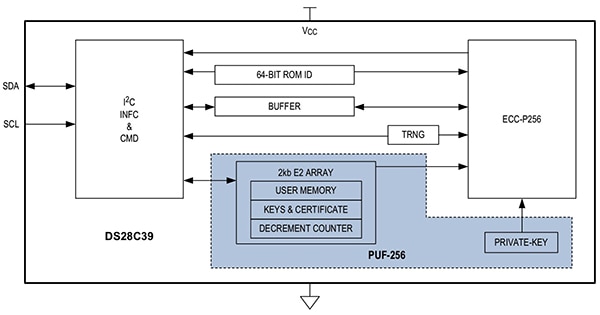

In de DS28C39 ECDSA secure authenticator van Maxim Integrated wordt de ChipDNA PUF-uitvoer gebruikt als de privésleutel voor ECDSA-bewerkingen en als privésleutel om bijbehorende gegevens te beveiligen (figuur 7).

Figuur 7: De beveiligde authenticator DS28C39 ECDSA van Maxim Integrated gebruikt een privésleutel die wordt gegenereerd door zijn ChipDNA PUF-circuit op de chip. (Bron afbeelding: Maxim Integrated)

Figuur 7: De beveiligde authenticator DS28C39 ECDSA van Maxim Integrated gebruikt een privésleutel die wordt gegenereerd door zijn ChipDNA PUF-circuit op de chip. (Bron afbeelding: Maxim Integrated)

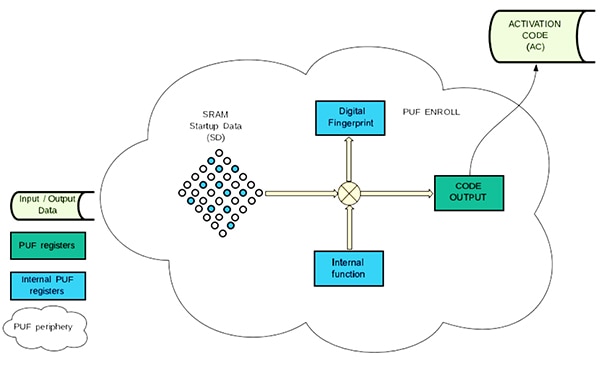

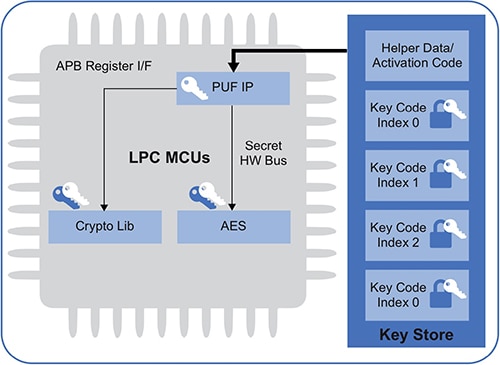

Voor zijn LPC55S-processorfamilie met PUF maakt NXP gebruik van PUF-technologie op basis van de uitgang die wordt gegenereerd door de aanvankelijke willekeurige toestand van een SRAM-array (figuur 8).

Figuur 8: In zijn PUF-implementatie gebruikt de LPC55S-processorfamilie van NXP de opstartgegevens uit het SRAM om een digitale vingerafdruk en een bijbehorende activeringscode te genereren, die later wordt gebruikt om de digitale vingerafdruk te herstellen en private sleutels te versleutelen of te genereren. (Bron afbeelding: NXP)

Figuur 8: In zijn PUF-implementatie gebruikt de LPC55S-processorfamilie van NXP de opstartgegevens uit het SRAM om een digitale vingerafdruk en een bijbehorende activeringscode te genereren, die later wordt gebruikt om de digitale vingerafdruk te herstellen en private sleutels te versleutelen of te genereren. (Bron afbeelding: NXP)

In deze toestellen begint het gebruik van PUF met een inschrijvingsoperatie die een unieke digitale vingerafdruk en bijbehorende geactiveerde code genereert die geldig blijft tot een nieuwe inschrijvingsoperatie wordt uitgevoerd. De activeringscode, die is opgeslagen in de beveiligde flash van het toestel, stelt het toestel in staat de digitale vingerafdruk te reconstrueren uit de SRAM-opstartgegevens die consequent worden gegenereerd bij het opstarten.

Met de digitale vingerafdruk in handen kunnen ontwikkelaars hun eigen sleutels coderen of sleutels genereren. In dit proces geeft het apparaat een sleutelcode terug. Door de activeringscode, de sleutelcode en de index te verstrekken, kunnen ontwikkelaars ervoor zorgen dat het apparaat de gewenste private sleutel decodeert vanuit de daarvoor bestemde sleuf op de chip en levert aan een cryptografiesoftwarebibliotheek. Sleutelslot 0 biedt een speciale methode voor het ontcijferen van sleutels, waarbij de sleutel via een interne bus rechtstreeks aan de AES-hardwarecryptografiemotor van de processor wordt geleverd (figuur 9).

In zijn rol in het versleutelen en ontsleutelen van sleutels dient de digitale PUF-handtekening van de LPC55S als een sleutelversleuteling (KEK) die traditioneel wordt gebruikt om de bescherming van geheime gegevens in ruste of in doorvoer te verbeteren. Het gebruik van een KEK helpt de behoefte aan grotere beveiligde opslag en de bijbehorende interne mechanismen die nodig zijn om geheime gegevens te beschermen, te verlichten.

Figuur 9: De LPC55S-processorfamilie van NXP gebruikt haar digitale vingerafdruk als KEK om sleutels te decoderen die in haar sleutelbewaarplaats zijn beschermd en waarnaar programmatisch wordt verwezen met behulp van de bijbehorende activeringscode, sleutelcode en index. (Bron afbeelding: NXP)

Figuur 9: De LPC55S-processorfamilie van NXP gebruikt haar digitale vingerafdruk als KEK om sleutels te decoderen die in haar sleutelbewaarplaats zijn beschermd en waarnaar programmatisch wordt verwezen met behulp van de bijbehorende activeringscode, sleutelcode en index. (Bron afbeelding: NXP)

Ontwikkelaars kunnen een KEK gebruiken om aangepaste sleutels en bijbehorende gegevens te versleutelen en de versleutelde resultaten op te slaan in een niet-beveiligd, niet-vluchtig geheugen. Deze aanpak stelt ontwikkelaars in staat de verschillende soorten sleutels en bijbehorende gegevens te beschermen, zelfs in apparaten met beperkte beveiligde opslag. Met de beschikbaarheid van door PUF's gegenereerde KEK's kunnen ontwikkelaars veilige IoT-apparaten implementeren die in staat zijn toepassingen gedurende de gehele ontwikkelingscyclus te beschermen.

Conclusie

De beschikbaarheid van speciale beveiligingsIC's en veilige processoren met cryptografieversnellers heeft de mogelijkheden van ontwikkelaars om veilige systemen te bouwen aanzienlijk vergroot. Toch zijn veilige systemen in hoge mate afhankelijk van de beveiliging van particuliere sleutels en andere gegevens die verband houden met cryptografiemechanismen en -protocollen. Met behulp van een aantal verschillende mechanismen bieden beveiligingsvoorzieningen bescherming van geheime gegevens in ruste, tijdens het vervoer en tijdens het gebruik. Met behulp van deze apparaten kunnen ontwikkelaars veiligere IoT-oplossingen bouwen zonder andere ontwerpeisen in gevaar te brengen.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.