Een verhaal over twee hardwarebeveiligingsoplossingen voor IoT-ontwerpen

Veiligheid was altijd een soort tweederangs burger in ingebedde ontwerpen, voornamelijk vanwege de factoren tijd en geld. Er waren ook andere factoren, zodat ingebedde veiligheid synoniem werd van ingewikkeldheid. Ook het gebrek aan aandacht voor het belang van veiligheid en hoe die efficiënt kan worden geïmplementeerd speelden een rol.

Het resultaat: veiligheid werd een bijzaak in de ontwerpen en ingenieurs brachten alleen hier en daar een softwarepatch aan. Maar dat is aan het veranderen, dankzij hyperverbonden ingebedde nodes van het Internet of Things (IoT). Daarvoor zijn zeer veilige ontwerpen nodig, om kwetsbaarheden in verbonden thermostaten, koelkasten, beveiligingscamera's en HVAC-systemen te ondervangen

Hier, op dit technologische kruispunt, is het de moeite waard om op te merken dat het IoT een compleet andere ontwerpwereld is, en dat er geen "one-size-fits-all"-oplossing voor de veiligheid is. Binnen het gebied van de gevaren voor de veiligheid bestaan er bovendien ook fysieke kwetsbaarheden, zoals pogingen tot sabotage, klonen van ontwerpen, IP-diefstal en productvervalsing. Op het front van de cyberaanvallen zijn er malware-injecties, gedistribueerde denial-of-service (DDoS)-aanvallen en side-channel-aanvallen.

Anders dan server- en gateway-ontwerpen, die zich uitgebreide investeringen in veiligheid kunnen veroorloven, hebben IoT-nodes, zoals verbonden thermostaten, echter genoeg aan een eenvoudiger beveiligingsmechanisme dat de zwakke punten op fysiek en communicatiegebied kan verdedigen en tegelijkertijd ook aan de eisen van de kosten en het energieverbruik voldoet.

Om een kosteneffectieve bescherming te bieden tegen fysieke en externe aanvallen, bieden de SAM L11-microcontrollers van Microchip Technology een eenvoudige veiligheidsimplementatie voor IoT-nodes met laag vermogen. De processor heeft een kloksnelheid van 32 Mhz en wordt ondersteund door een geheugenconfiguratie met tot 64 Kbytes flash en 16 Kbytes SRAM. De gebruikte picoPower-technologie garandeert een laag energieverbruik, zowel in de actieve modus als in de slaapstand.

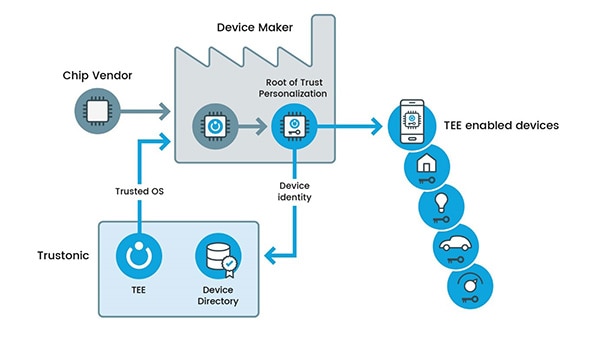

Voor key provisioning kan je met SAM L11 services van softwarehuizen als Trustonic, Secure Thingz en Segger Microcontroller Systems gebruiken. Alles wordt zo enorm vereenvoudigd, door de details op lager niveau van de veiligheidsfuncties van de MCU te laten abstraheren door een modulaire GUI.

Afbeelding 1: de key provisioning-service van Trustonic abstraheert details op lager niveau van de veiligheidsfuncties van SAM L11. (Bron afbeelding: Trustonic Inc.)

Afbeelding 1: de key provisioning-service van Trustonic abstraheert details op lager niveau van de veiligheidsfuncties van SAM L11. (Bron afbeelding: Trustonic Inc.)

Je kunt de veiligheidsfuncties die geschikt zijn voor de toepassing gewoon uitzoeken. Met SAM L11 kan je echter ook je eigen provisioning-software ontwikkelen en implementeren met de codevoorbeelden en productdemo's.

Bovendien combineert SAM L11 veiligheid op chip-niveau met Arm's TrustZone voor Armv8-M om veilige software te isoleren van softwarecode die niet cruciaal is voor de veiligheid. De TrustZone-omgeving kan de communicatieprotocol-stack in een thermostaat bijvoorbeeld beschermen tegen kwaadaardige aanvallen waarmee hackers de controle over een "slimme woning" kunnen overnemen.

Oplossingen met Safe Element vs. Hardware Security Module (HSM)

Maar als je op zoek bent naar een robuuster veiligheidskader voor je IoT-ontwerp? Het kader dat een zwakke schakel in het hele ecosysteem van IoT-toepassingen kan ontdekken?

Hier moeten we vermelden dat beveiliging op hardwarebasis in ingebedde systemen meestal synoniem is met chips die een hardware security module (HSM) hebben die als onafhankelijke beveiliging werkt om de gegevensuitwisseling te bewaken. Het is in feite een geïsoleerd subsysteem in een chip dat geavanceerde veiligheidsalgoritmes uitvoert om bescherming tegen kwaadaardige aanvallen te garanderen.

Maar terwijl benaderingen op HSM-basis de CPU beveiligingstaken uit handen nemen, kan het een dure en lastige oplossing zijn waar een geraffineerde database voor nodig is om veiligheidssleutels te kunnen opslaan en distribueren.

Grote bedrijven met een aanzienlijke productie kunnen zich veiligheidsoplossingen op HSM-basis ongetwijfeld beter veroorloven. Maar wat te doen met IoT-ontwerpen met een kleiner volume die wel een sterke beveiliging nodig hebben tegen hackers en spoofing-aanvallen die het gemunt hebben op de digitale activa in MCU's? Daar is Secure Element voor.

Secure Element is een dure microcontroller die met de hoofd-MCU of MPU communiceert via I2C of enkeldraads interface. Het beschermt de verbonden apparaten door end-to-end authenticatie.

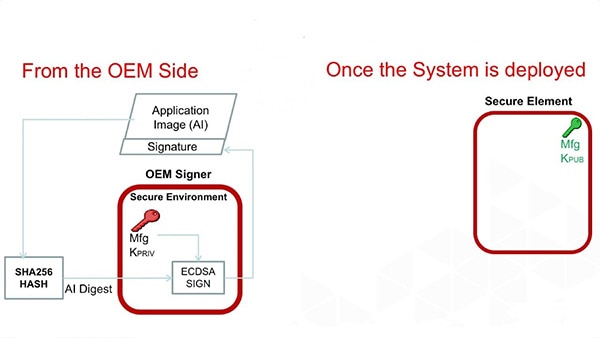

Een veiligheidselement als de ATECC608A van Microchip voert bijvoorbeeld drie fundamentele taken uit: het genereren van veiligheidssleutels, crypto-versnelling voor het uitvoeren van wederzijdse authenticatie en opslag van sleutels in een veilige geheugenruimte. Met andere woorden: het creëert veilige grenzen voor privésleutels en isoleert ze van de andere softwarecomponenten. Dat voorkomt weer dat hackers de voedings- en kloksignalen in een IoT-apparaat te pakken kunnen krijgen en die informatie kunnen gebruiken om een achterdeur open te zetten voor het lanceren van side-channel-aanvallen.

Afbeelding 2: Weergave van het ATECC608A Secure Element van Microchip dat key provisioning implementeert in een IoT-apparaat. (Bron afbeelding: Microchip Technology)

Afbeelding 2: Weergave van het ATECC608A Secure Element van Microchip dat key provisioning implementeert in een IoT-apparaat. (Bron afbeelding: Microchip Technology)

Secure elements winnen terrein in IoT-ontwerpen. Cloud-serviceproviders zoals Google en Amazon Web Services (AWS) ondersteunen de ATECC608A om IoT-nodes aan de cloud te koppelen. En TrustZone vult de ATECC608A aan door firmwarebeveiliging te bieden binnen een IoT-ontwerpkader. Dat zijn belangrijke aanbevelingen!

De Secure Element-chip heeft ook een verbeterde random number generator (RNG) om te voldoen aan de nieuwe eisen van het National Institute of Standards and Technology (NIST) die staan aangegeven in de bit generation-normen SP800-90A/B/C.

Conclusie

De kwetsbare punten van de connectiviteit in IoT-ontwerpen hebben problemen met de veiligheid aan het licht gebracht. Hoewel het aantal verbonden apparaten nog steeds hoger is dan de geïmplementeerde beveiligingsontwerpen, kan de beschikbaarheid van goedkope beveiligingschips die gericht zijn op het vereenvoudigen van key provisioning daar binnenkort verandering in gaan brengen.

Wat ook duidelijk is, is dat hardware- en softwareoplossingen bij elkaar komen om gezamenlijk IoT-apparaten te beschermen tegen het steeds toenemende aantal aanvalsvectoren. Dit bondgenootschap tussen de werelden van de hardware en de software kan ook helpen om de steile leercurve te overwinnen die nodig is voor het implementeren van sterke beveiligingsoplossingen.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum