Een vergelijking tussen software- en hardware-hacking

Encryptie, op hardware- of softwareniveau, beperkt inbreuken op de beveiliging tot het minimum en voegt beschermingslagen toe om gegevens te beschermen. Er zijn echter verschillen met betrekking tot wanneer hardware- en software-encryptie wordt gebruikt, en waarom.

Software-encryptie wordt, met het oog op de kosteneffectiviteit en het gemak van upgraden/bijwerken, doorgaans gebruikt om de apparaten van een organisatie te beschermen. Dit type versleuteling beschermt gegevens in rust en opslag en tijdens gegevensoverdracht en wordt vaak ondersteund door functies die de encryptie versterken en aanvullen.

Op hardware gebaseerde encryptie daarentegen maakt deel uit van de beveiliging binnen het apparaat zelf, en voert versleuteling/ontsleuteling uit zonder extra software, en zorgt dat het apparaat vrij wordt gehouden van besmetting, infectie door kwaadaardige codes of kwetsbare punten. Deze encryptie wordt het meest gebruikt om gevoelige gegevens op draagbare apparaten te beschermen en beschermt ook gegevens in rust. Drives met gevoelige gegevens worden het best beschermd via hardwaresleutels, die de gegevens ook beschermen als de drives worden gestolen. Hardware-oplossingen zijn duurder en vereisen upgrades van het hardwareplatform, heel wat anders dan de upgrades/updates van software, een veel goedkopere optie.

Kwetsbare punten bij software

Zelfs nu, op het moment dat deze eeuw alweer twee decennia oud is, zijn er nog steeds bedrijven die ervoor kiezen hun gegevens niet afdoende te beveiligen. We hebben het bijvoorbeeld over het niet bijwerken, upgraden of wijzigen van wachtwoorden, het niet gebruiken van meerdere verschillende beveiligingsmethoden en zelfs, iets wat heel vaak voorkomt, het niet wijzigen van de residente wachtwoordcodes op apparaten die ze op hun netwerk aansluiten. Deze wel heel gemakkelijke prooien voor hackers vertegenwoordigen een groot percentage van zwakke plekken in de beveiliging die gemakkelijk vermeden kunnen worden.

Andere zwakke punten (maar er zijn er nog veel meer):

- Het ontbreken van sterke encryptie op opgeslagen gegevens

- Teveel gegevens in een te klein geheugen proppen, met name bij mobiele apps die zijn geschreven in C/C++ , dat bijzonder kwetsbaar is voor buffer-overflows

- Directe toegang tot gegevens via onveilige diensten en API's

- Geen controle van toegang tot logbestanden, waardoor hackers in staat worden gesteld om kwetsbare punten in de beveiliging te traceren

- Hergebruik van codes, waardoor parasitaire codes uit andere bronnen de organisatie binnen kunnen komen

- Hackers die gebruik maken van path traversal, en zo een dot-dot-slash aanval creëren

- Cross-site scripting, waarbij aanvallers code uitvoeren in de browsers van uw websitebezoekers

- Onvoldoende authenticatie anders dan aanmelden

Kwetsbare punten van hardware

Kwetsbare punten in hardware hangen grotendeels af van hoe goed het circuit is ontworpen om privésleutels tegen aanvallen te beschermen. Redenen waarom aanvallen door de beveiliging komen (maar ook hier zijn er nog veel meer te noemen):

- Onderschepping van elektromagnetische golven in een elektromagnetische zijkanaal-aanval

- Er wordt geen gebruik gemaakt van een MCU met een veilige debug-functie

- Afwezigheid van anti-sabotagetechnieken die sabotage detecteren en een privésleutel uit het geheugen wissen als sabotage optreedt

- Geen beveiligde opstart (secure boot)

Mogelijke oplossingen

Er bestaan verschillende beveiligingsgebaseerde oplossingen op de markt en hun aantal groeit voortdurend. We geven hier een aantal suggesties. Een op hardware gebaseerde beveiligingskern gebruiken. De Wireless Gecko Series 2 van Silicon Labs is bijvoorbeeld uitgerust met een geïntegreerde security core, oftewel beveiligingskern. Bekijk First Look Video over deze recent aangekondigde technologie.

Neem bijvoorbeeld de CryptoAuthentication SOIC XPro-starterkit met een printplaat met SAMD21-XPRO- en een AT88CKSCKTSOIC-XPRO-aansluiting en Crypto Authentication-voorbeeldapparaten van Microchip. De kit, gebruikt in combinatie met Crypto Evaluation Studio (ACES) van Microchip, ondersteunt alle Crypto Authentication-apparaten inclusief de ATECC608A, ATECC508A, ATECC108A, ATSHA204A en ATAES132A.

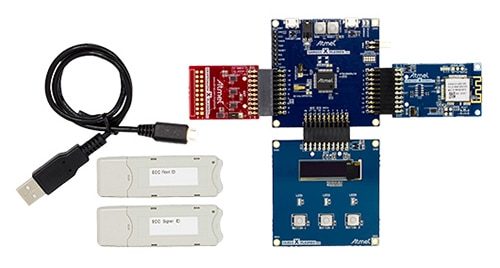

De AWS Zero Touch Secure Provisioning Kit, ook van Microchip, is voorzien van een compleet ontwikkelings- en prototyperingsplatform voor provisioning van AWS IoT-apparaten. Zoals getoond op Afbeelding 1 bevat de kit drie aangepaste (ATCRYPTOAUTH-XAWS) add-on printplaten, elk met een AWS-geconfigureerde ECC508 voor provisioning ter plekke door het signer-script van de kit. De kit bevat ook Secure Root- en Signer Provisioning-scripts. De kit is gebouwd op het modulaire Xplained PRO-platform en biedt de mogelijkheid om met verschillende processors, connectiviteit en interfacemodules voor interactiviteit met mensen te experimenteren.

Afbeelding 1: de AWS Zero Touch Secure Provisioning-kit van Microchip voor snel en gemakkelijk ontwerp van IoT-apparaten die aan de nieuwe AWS-regelgeving voor beveiliging voldoen. (Bron afbeelding: Microchip)

Afbeelding 1: de AWS Zero Touch Secure Provisioning-kit van Microchip voor snel en gemakkelijk ontwerp van IoT-apparaten die aan de nieuwe AWS-regelgeving voor beveiliging voldoen. (Bron afbeelding: Microchip)

De NXP OM-SE050ARD-ontwikkelingskit dient voor de evaluatie van de functies van de SE050-productfamilie en vereenvoudigt de ontwikkeling van veilige IoT-toepassingen (Afbeelding 2). Het veilige EdgeLock-element voor IoT-apparaten biedt een root of trust op het niveau van de IC en biedt reële end-to-end beveiliging, van edge tot cloud, zonder de noodzaak tot het schrijven van een beveiligingscode.

Afbeelding 2: de NXP OM-SE050ARD is een flexibele en gebruikersvriendelijke ontwikkelingskit voor de EdgeLock SE050-productfamilie. (Bron afbeelding: NXP)

Afbeelding 2: de NXP OM-SE050ARD is een flexibele en gebruikersvriendelijke ontwikkelingskit voor de EdgeLock SE050-productfamilie. (Bron afbeelding: NXP)

Een andere kit die u helpt uw ontwerp te beveiligen is de Blockchain Security 2Go-starterkit van Infineon Technologies die een snelle en gemakkelijke manier biedt om optimale beveiliging in te bouwen. De kit bevat kant-en-klare NFC-kaarten voor het veilig genereren van sleutels; ondertekeningsmethodes en pinbescherming; software op de kaart die opdrachten voor sleutelbeheer ondersteunt; en creatie van handtekeningen en PIN-authenticatie en toegang tot de blockchain-hub van Infineon. Een mogelijke blockchain-toepassing is identiteitsbeheer, dat als basis voor een authenticatiesysteem wordt gebruikt.

Aanvallen komen maar al te vaak voor en worden steeds vernuftiger. Begin met beveiliging op zowel software- als hardwareniveau en wees niet die gemakkelijke prooi die als eerste en snel wordt geraakt. Bedenk wat uw meest kwetsbare punt is, en overweeg de opties, die in steeds grotere aantallen beschikbaar zijn.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum