Laat hackers jouw systeem voorbijgaan

Hackers kiezen voor de hand liggende zwakke plekken. Gebruikers kunnen via gedeeltelijk geopende deuren zelfs hackers uitnodigen door verouderde applicaties en OS-software, bijgewerkte maar niet opnieuw opgestarte pc’s en het testen van updates op compatibiliteit. Ontwerpers hebben echter veel eenvoudige oplossingen ter beschikking om ervoor te zorgen dat hun ontwerpen niet in de categorie ‘laaghangend fruit’ vallen.

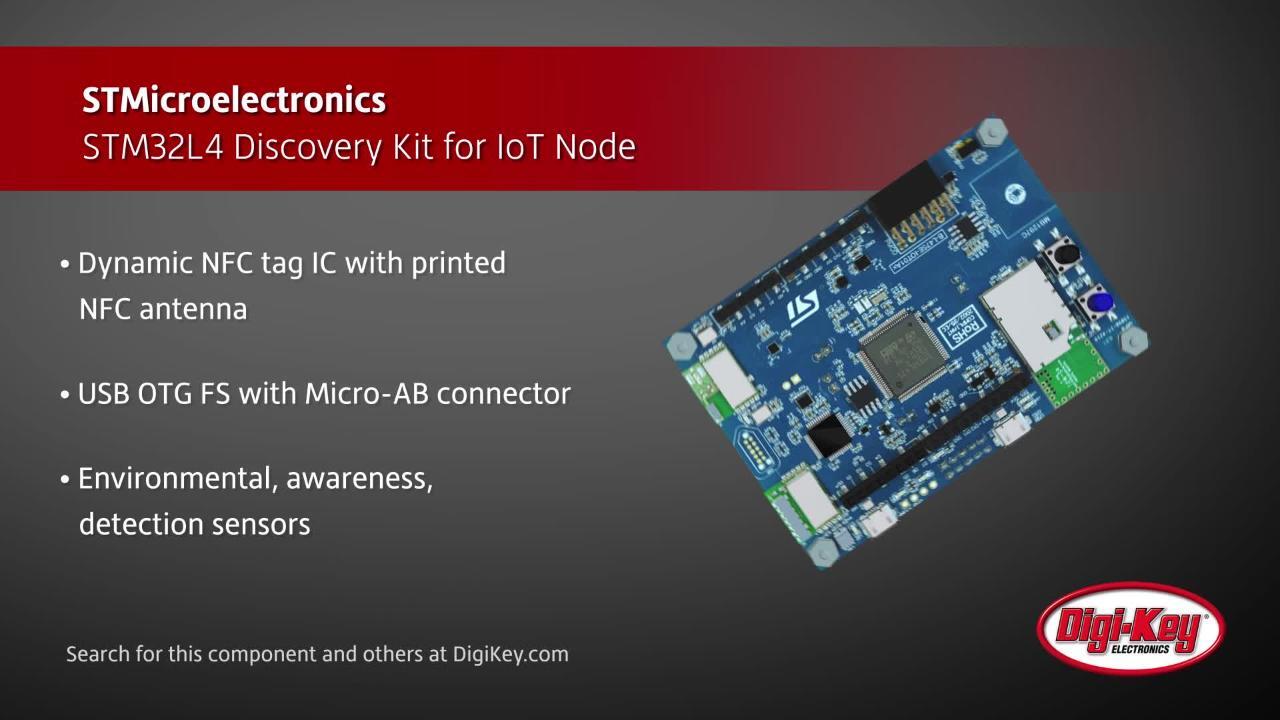

Afbeelding 1: De MAXQ1061 DeepCover Cryptographic Controller is gemakkelijker in eenvoudige systemen te implementeren dan op TPM 2.0 gebaseerde oplossingen. (Bron afbeelding: Maxim Integrated)

Afbeelding 1: De MAXQ1061 DeepCover Cryptographic Controller is gemakkelijker in eenvoudige systemen te implementeren dan op TPM 2.0 gebaseerde oplossingen. (Bron afbeelding: Maxim Integrated)

Alleen al door het gebruik van meervoudige verificatie en voldoende sterke wachtwoorden kunnen sommige hackers buiten de deur worden gehouden. Zo is het vooral zinvol om IoT-apparaten te ontwerpen die veilig genoeg zijn voor goedkeuring op bedrijfsnetwerken. En door precies vast te stellen wat aan bedrijfsnetwerken kan worden gekoppeld, worden hackers nog meer ontmoedigd. Er zijn verschillende eenvoudige oplossingen om het hackers zo moeilijk mogelijk te maken. Hier zijn drie voorbeelden:

Allereerst hebben we de MAXQ1061 DeepCover Cryptographic Controller van Maxim Integrated (Afbeelding 1). Deze is bedoeld als companion-chip voor kleine ingebedde apparaten en gebruikt minimale stroom. De gebruiksvriendelijke en efficiënte oplossing is een alternatief voor chips op basis van de TPM 2.0-standaard die moeilijk te integreren zijn in eenvoudige systemen, zoals veel voor IoT bedoelde systemen. De MAXQ1061 is ontworpen om de authenticiteit, vertrouwelijkheid en integriteit van software-IP te beschermen. Toepassingen zijn onder andere IoT-knooppunten die netwerkapparatuur, PLC’s, industriële netwerken en ingebedde apparaten met elkaar verbinden.

De MAXQ1061 ondersteunt zeer veilige sleutelopslag en vereenvoudigt de distributie van certificaten. De high-level functies stroomlijnen het implementeren van SSL/TLS/DTLS en bieden verschillende communicatie-interfaceopties voor een eenvoudige verbinding met een hostprocessor. Ondersteunde cryptografische algoritmen zijn AES, ECC, ECDSA-handtekeningen en SHA, en een true random number generator kan worden gebruikt voor het genereren van on-chip sleutels. De MAXQ1061 biedt 40 strikte, noodzakelijke opdrachten waardoor onnodige complexiteit wordt voorkomen. Ook biedt het component een eenvoudig toegangsbeheerbeleid en functies die geschikt zijn voor de meeste beveiligingsscenario's met IoT-apparaten.

Dankzij de MAX32520-BNS+ DeepCover ingebedde beveiligingsoplossingen kan DeepCover-technologie verder worden gebruikt voor bijvoorbeeld IoT-gateways en draadloze toegangspunten door gevoelige gegevens onder geavanceerde fysieke beveiligingslagen te verbergen, wat leidt tot verbeterde veilige opslag van sleutels. De MAX32520 biedt een interoperabele, veilige en rendabele oplossing voor vertrouwde ingebedde systemen en communicatieapparaten. Zo wordt gebruik gemaakt van ChipDNA PUF-technologie (physically unclonable function) van Maxim om invasieve fysieke aanvallen af te weren. ChipDNA genereert een unieke uitgangswaarde die reproduceerbaar is na een bepaalde tijd, temperatuur en bedrijfsspanning om alle op het apparaat opgeslagen gegevens, inclusief gebruikersfirmware, cryptografisch te beveiligen.

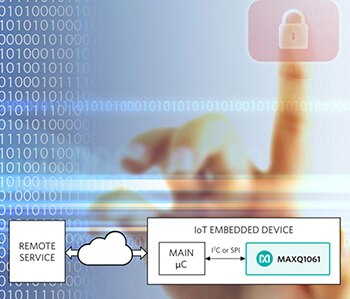

Afbeelding 2: The STM32L4 combineert spanningschaling en ultra-low-power communicaties voor apps die rechtstreeks verbonden zijn met de cloud. (Bron afbeelding: STMicroelectronics)

Afbeelding 2: The STM32L4 combineert spanningschaling en ultra-low-power communicaties voor apps die rechtstreeks verbonden zijn met de cloud. (Bron afbeelding: STMicroelectronics)

Een andere oplossing voor IoT edge-apparaten is de STM32L4 IoT Discovery Kit van STMicroelectronics (Afbeelding 2), die wordt gebruikt voor de ontwikkeling van toepassingen met een rechtstreekse verbinding met cloudservers. De STM32L4 MCU levert dynamische spanningschaling die het stroomverbruik afstemt op de verwerkingsbehoefte en low-power peripherals (LP UART, LP-timers). Extra functies zijn een Quad-SPI flashgeheugen van 64 Mbit, Bluetooth V4.1, een sub-GHz low-power programmeerbare RF-module, een Wi-Fi-module en een dynamische NFC-tag met NFC-antenne op de print. Het systeem biedt ultra-low-power multiway communicatiedetectie in de op de Cortex-M4-kern van ARM gebaseerde STM32L4 en heeft 1 Mbyte flashgeheugen en 128 kbyte SRAM.

Sta je mannetje

Er is een overvloed aan apparaten in gebruik in bedrijven, huizen en in het veld die onvoldoende of nauwelijks beveiligd zijn. De vraag naar eenvoudig bij te werken en veilige IoT-apparaten die niet te makkelijk gehackt kunnen worden, neemt exponentieel toe. Het vinden van een manier om beveiliging te implementeren is een must en beschermt niet alleen de reputatie van de gebruiker, maar ook die van jezelf.

Natuurlijk hoeven niet alle ontwerpen onder 20 lagen van de nieuwste en beste beveiligingsmaatregelen worden verborgen. Maar je wilt het criminelen ook niet te gemakkelijk maken. Voer daarom een veilig opstartproces uit, sla sleutels op waar ze niet voor het oprapen liggen en bescherm het geheugen. Maak het hackers zo moeilijk mogelijk, op basis van de begroting, en voeg een dosis gezond verstand toe.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum